”Tietoturvan johtamisen tulee olla riskilähtöistä.” ”Tietosuojaa tulee tarkastella riskilähtöisesti.” ”Sisäisen tarkastuksen tulisi kohdistaa resurssejaan riskilähtöisesti.” Tässä muutama omalle kohdallemme osunut konkreettinen esimerkki siitä, miten riskilähtöisyys tuntuu hiipineen osaksi kaikkea tekemistä. Teema toistuu niin standardeissa, hyvissä käytännöissä kuin lainsäädännössäkin.

Se, mitä kukaan ei tunnu kertovan, on mitä riskilähtöisyys oikeastaan tarkoittaa ja edellyttää? Millaista toiminnan tulisi olla, jotta pystyttäisiin osoittamaan riskilähtöinen toimintatapa? Riittääkö, että riskit on tunnistettu ja dokumentoitu? Että ne voidaan tarvittaessa näyttää auditoijalle? Tai että joku tunnistetuista riskeistä on aidosti johtanut johonkin päätökseen toiminnan suhteen?

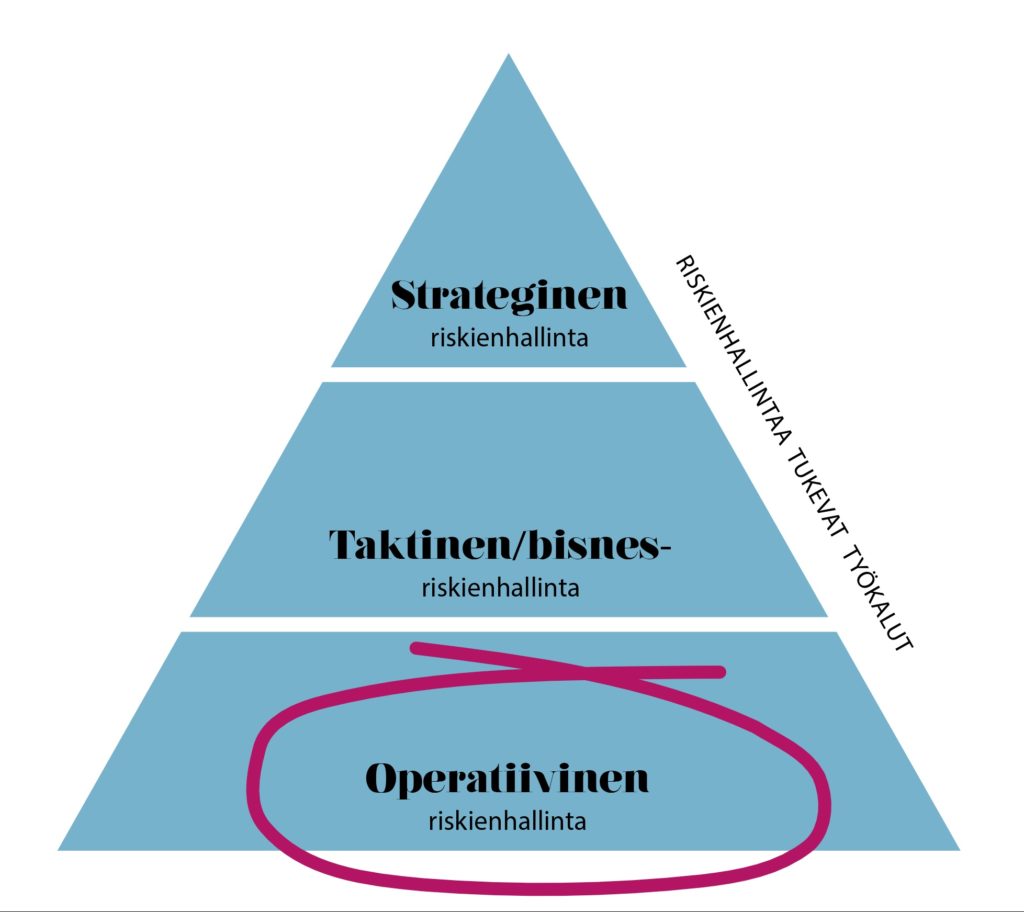

Meillähän mielipiteitä riittää ja siksi esitämmekin tässä aatoksiamme siitä, miten riskilöhtöisyys tiivistyy mielestämme kolmeen teemaan, joiden tulisi näkyä organisaation tavassa toimia. Tämä jäsentämisen malli on syntynyt tietoturvan johtamiseen liittyvien pohdiskeluiden kautta mutta soveltunee muihinkin yhteyksiin – tai jos olette eri mieltä, laittakaa se näkyviin tekstin kommentteihin!

1 Tunne riskit

Itsestäänselvyys – vai onko? Käytännössä pelkkä riskilista ei nimittäin riitä, vaan kaiken perusta on ymmärtää, mikä on liiketoiminnalle tai turvallisuustavoitteelle kriittisintä. Tämä vaatii eri tahojen yhteistyötä ja vuoropuhelua.

Riskien johdonmukainen dokumentointi on tärkeää viestinnän ja riskienhallinnan tason arvioinnin toistettavuuden kannalta. Dokumentaatio ei kuitenkaan ole itseisarvo. Riskien käsittelyssä merkittävä osa työn hyödyistä muodostuu sen yhteydessä käydyistä keskusteluista, etenkin, kun niitä käydään organisaatiorajat ylittävällä tiimillä. Tekniikan, liiketoiminnan ja compliancen näkemysten yhdistäminen auttaa ymmärtämään riskejä suhteessa yrityksen liiketoimintaan.

2 Ymmärrä tehdyt (ja tekemättömät) päätökset

Etenkin tietoturvan kehittäminen riskilähtöisesti on jatkuvaa investoinneilla tasapainoilua. Ymmärrys siitä, mitä kontrolleja ja prosesseja on käytössä ja mihin riskeihin ne vaikuttavat, luo pohjan uusien ratkaisuiden priorisoinnille ja vaikuttavuuden arvioinnille. Ilman tätä tietoa ei voida myöskään arvioida riskin todellista merkittävyyttä.

Tekemättömillä päätöksillä on usein turvallisuutta heikentävä vaikutus. Ne voivat kohdistua jo olemassa oleviin turvallisuuskontrolleihin, kuten ohjelmistojen päivittämiseen tai riskinkantokyvyn näkökulmasta tarpeellisten, uusien investointien lykkäämiseen. Näiden ymmärtäminen täydentää realistista kuvaa omasta riskitasosta.

3 Haasta käsityksesi nykytilasta

Riskienhallinta työssä, kuten kaikessa mitä ihmiset tekevät yhdessä, muodostuu vakiintuneita käsityksiä, omia totuuksia. Vuodesta toiseen tiettyjen riskien katselmointi on saman tiimin vastuulla. Vaikka alan kehitystä seurattaisiin aktiivisesti, jää olemassa olevien totuuksien kyseenalaistaminen usein vähiin.

Tunnistetun riskin hallitsemiseksi on kehitetty prosessi, ja ongelmia ei ole ilmennyt. Tarkoittaako tämä sitä, että toimenpide on riittävä, vai onko tiimillä ollut vain hyvä tuuri? Usein näissä kallistutaan ajattelemaan ensin mainittua, mikä etenkin tietoturvan maailmassa on hyvin vaarallinen oletus. Tästä johtuen oman käsityksen haastaminen on keskeinen osa riskilähtöistä toimintatapaa.

Oman käsityksen haastaminen on keskeinen osa riskilähtöistä toimintatapaa

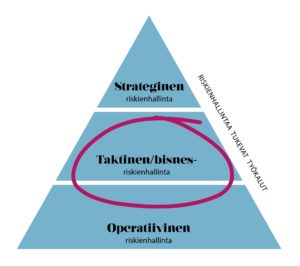

Haastamisen voi tehdä monella tapaa. Eniten julkisuutta saavat metodit lienevät tällä hetkellä ’red teaming’-harjoitukset kyberturvallisuuden puolella. Toisaalta oman tiimin riskikäsitystä voi haastaa niinkin yksikertaisesti, kuin kutsumalla naapuritiimistä ulkopuolinen asiantuntija mukaan. Hänen ei tarvitse olla edes juuri arvioitavan aiheen asiantuntija, sillä monesti tietämättömyydestä kumpuavat selventävät kysymykset haastavat meitä ”asiantuntijoita” eniten.

Laajemmassa mittakaavassa perinteiset kypsyystason mittaamiseen tarkoitetut työkalut voivat myös antaa kuvaa omien prosessien riittävyydestä. Eri näkökulmia on lukemattomia, eikä arviointi todennäköisesti kaadu ainakaan viitekehysten puutteeseen.