Riskityöpaja – ehkä suosikkijuttumme riskienhallintatyössä. Tässä kirjoituksessa esittelemme kolme työkalua riskien tunnistamiseksi ja jäsentämiseksi työpajoissa. Suosittelemme lämpimästi kokeilemaan monenlaisia ryhmätyömenetelmiä (jopa niitä, joita ei alun perin ole tarkoitettu riskienhallintatyön tueksi – vaihtelu ja hienoinen leikillisyyskin virkistävät aina), ryhmän koon ja tavoitteen mukaan soveltaen ja muokaten. Tässä läpikäytävillä menetelmillä olemme saaneet hyviä tuloksia aikaan etenkin silloin, kun on nimenomaan haluttu saada riskin aiheuttajat ja riskin eri elementtien väliset kausaliteetit näkyviin.

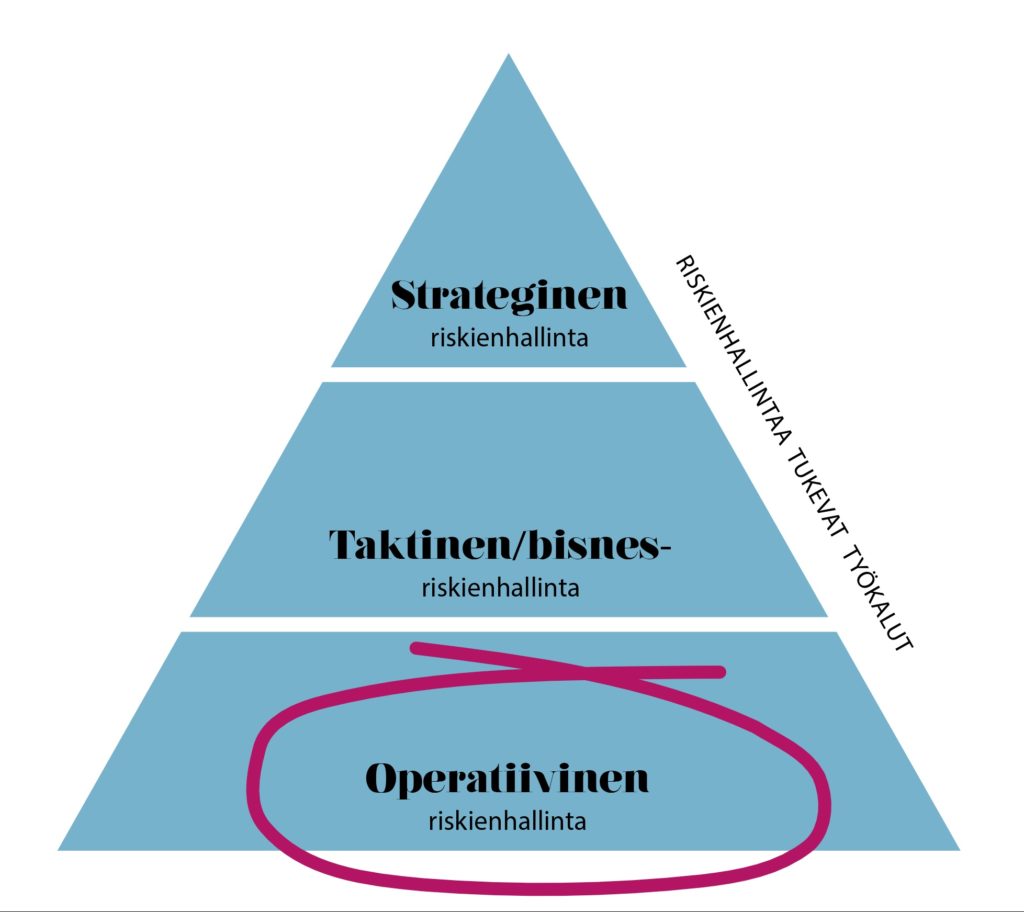

Edelliseen kirjoitukseen viitataen, työpajoissa käytävä keskustelu auttaa selkeyttämään organisaation sisäistä riskienhallinnan sanastoa. Kaikki menetelmät ovat myös sovellettavissa kokonaisvaltaisen riskienhallinnan kaikilla tasoilla, vaikkakin tehokkainta käyttö on operatiivisella tasolla. Liiketoiminta- tai ylimmän johdon tasolla liikuttaessa kannattaa huomioida, että huolellinen toteutus vaatii todennäköisesti useamman työpajan, lähtien alustavasta ja melko laajasta brainstormingistä ja päätyen strukturoituun lopputulemaan. Tämä asettaa monesti haasteita ajankäytön suhteen.

Bow-Tie:

Ensimmäinen ja yksinkertaisin työkalu on Bow-Tie. Metodi lienee kehitetty alun perin öljyteollisuuden tarpeisiin konkreettisten vahinkoriskien kuvaamiseen mutta työssämme olemme soveltaneet sitä vapaasti jäsentämään niin turvallisuus-, projekti- kuin strategisiakin riskejä. Menetelmässä kuvataan riski selkeästi neljän elementin

– aiheuttaja

– tapahtuma

– seuraukset

– kontrollit

kautta kuvana, joka muistuttaa rusettia (bowtie). Kuvaamiseen on muuten olemassa oma tietojärjestelmänsäkin, mutta itse tykkäämme käyttää post-it lappuja ja fläppitaulua.

Työpaja kannattaa aloittaa vapaalla keskustelulla, jossa on tarkoituksena tunnistaa ja heitellä ilmaan ajatuksia etukäteen käsiteltäväksi päätettyyn aihealueeseen liittyen. Ajatukset kirjataan lapuille ja käydään keskustelu siitä, miten ne suhteutuvat käsiteltävänä olevaan aihealueeseen. Usein on käynyt niin, että ryhmän yksi jäsen on mieltänyt riskiksi asian, joka onkin toisen tunnistaman riskitapahtuman aiheuttaja ja näistä taas seuraa kolmannen tunnistama vaikutus liiketoiminnalle. Ilman analyysia kaikki nämä kolme tekijää todennäköisesti päätyisivät riskirekisteriin yksittäisinä riskeinä, joille olisi hyvin vaikea tehdä jatkoanalyysia. Bow-tie harjoituksen seurauksena ne pystytään kuitenkin kirjaamaan loogisena riskitarinana.

Tarinallistaminen:

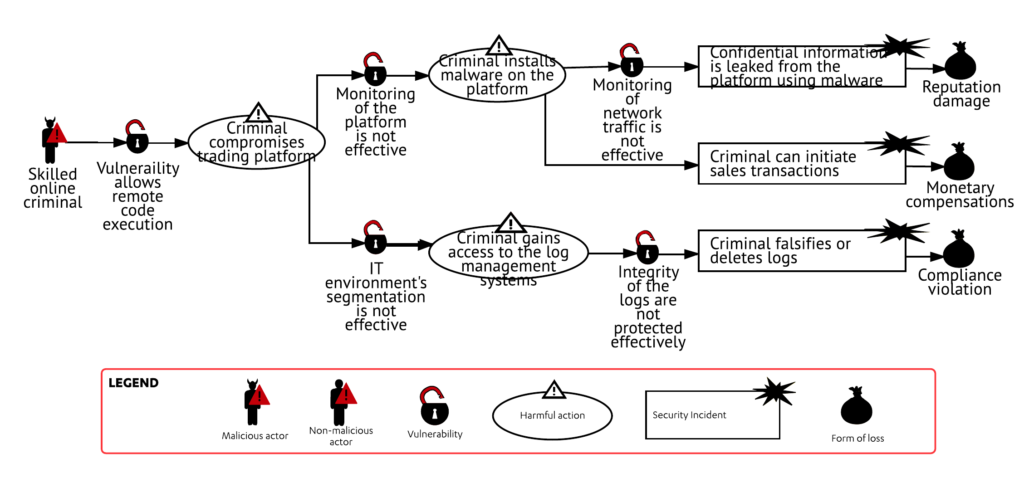

Toinen hieman pidemmälle viety riskinmallintamistapa, jota sovelletaan tietoturvariskienhallinnan maailmassa, kuvaa riskin tarinana. Menetelmän on toinen meistä omaksunut tietoturvakonsulttina työskentelevältä mahtavalta kollegaltaan. Tarina aloitetaan yksilöimällä suojattavat kohteet, joihin kohdistuvia riskejä halutaan tunnistaa, esimerkiksi yrityksen maine, tulevan vuosineljänneksen tulos tai tärkeä tietovaranto. Sitten siirrytään kartoittamaan uhkatekijät, eli kerrotaan kuka tai mikä voi uhata kohdetta. Tämän jälkeen tunnistetaan toiminnan haavoittuvuuksia ja maalataan sanallisesti (tai miksei kuvallisestikin) niiden hyödyntämisestä seuraavat uhkaskenaariot. Skenaariot voivat oikeissa olosuhteissa konkretisoituvat tapahtumiksi, joiden seurauksena jokin suojattavista kohteista vahingoittuu.

Tarinallistaminen on oikeastaan tyyppiesimerkki siitä, miten strategista riskienhallintaa toteutetaan käytännön riskien tunnistamistyössä: tietoturvariskien tarina alkaa suojattavista kohteista, jotka voidaan helposti määrittää myös organisaation strategisiksi tavoitteiksi – ja tunnistaa asioita, jotka voivat uhata näiden tavoitteiden saavuttamista. Jos organisaation tavoitteet on määritelty tarpeeksi visuaalisesti ja ytimekkäästi, voidaan riskityöpajassa käyttää pohjamateriaalina suoraan strategiatyön materiaaleja. Jos tavoitteet on vielä kuvattu samaan tapaan sekä strategisella, taktisella ja jopa operatiivisella tasolla (tällöin puhutaan monesti jo toimintasuunnitelmasta tai vastaavasta materiaalista), materiaali toimii lähtökohtana riskienhallintakolmion jokaisella tasolla järjestettävissä työpajoissa.

5XMIKSI:

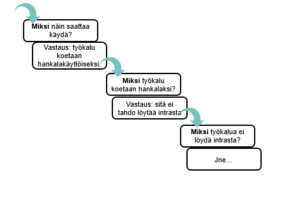

Kolmas menetelmä on 5XMIKSI. Ideana on työskennellä pareittain tai pienessä ryhmässä niin, että liikkeelle lähdetään tunnistetusta riskistä. Ryhmän jäsenet esittävät vähintään viisi kertaa kysymyksen MIKSI ja kirjaavat vastauksen ylös. Esimerkiksi: tavoite on toiminnan tehostaminen. Alatavoite on tiedon jakamiseen ja viestintään käytetyn ajankäytön tehostaminen, ja yksi keino tavoitteen saavuttamiseksi on nykyaikaisen kollaboraatiotyökalun käyttöönotto koko organisaatiossa. Riskiksi on määritelty se, etteivät kaikki ota järjestelmää omakseen, vaan jatkavat tiedon tallentamista omissa tiedostoissan ja jakamista sähköposteissa jne.

→ ja tätä jatketaan vähintään viisi kertaa.

Menetelmä itsessään on hyvin yksinkertainen ja kokemuksemme mukaan myös saattaa aiheuttaa aluksi hieman hilpeyttä työpajan osallistujissa. Mutta sitkeästi läpi vietynä se palkitsee, sillä jäljelle ei jää vähempää kuin riskin todellinen aiheuttaja (usein aiheuttajat). Ja vain aiheuttajiin on mahdollista kohdistaa tehokkaat, ennakoivat riskienhallintatoimenpiteet.

Yllä esitetyt työtavat ohjaavat keskustelemaan siitä, mistä kaikista elementeistä riski oikeasti muodostuu, mitkä ovat aiheuttajat ja mitkä seuraukset. Samalla riskikuvasta muodostuu yhtenäinen ja saman tasoinen käsitys kaikille osallistujille. Juuri tämä on monesti työpajojen aikaa vievin, mutta toisaalta antoisin vaihe. Kuvien piirtäminen ja kysymysten ja vastausten ylös kirjaaminen auttaa myös konkretisoimaan hallintatoimenpiteiden suunnittelua ja keskustelua siitä, mihin hallintatoimenpiteet kohdistetaan.

Tässä kirjoituksessa päästiin nyt vasta puoleen väliin riskianalyysia, sillä riskin kvantifiointiin liittyvä keskustelu ei luontevasti tule osana näiden työmenetelmien keskustelua. Palataan tähän jossain myöhemmässä kirjoituksessa, tai useammassakin…

Ps. jos olet riskityöpajojen osalta kiinnostunut erityisesti tietoturvanäkökulmasta, niin suosittelemme tutustumaan CORAS-menetelmään tai Intelin TARA-metodiin